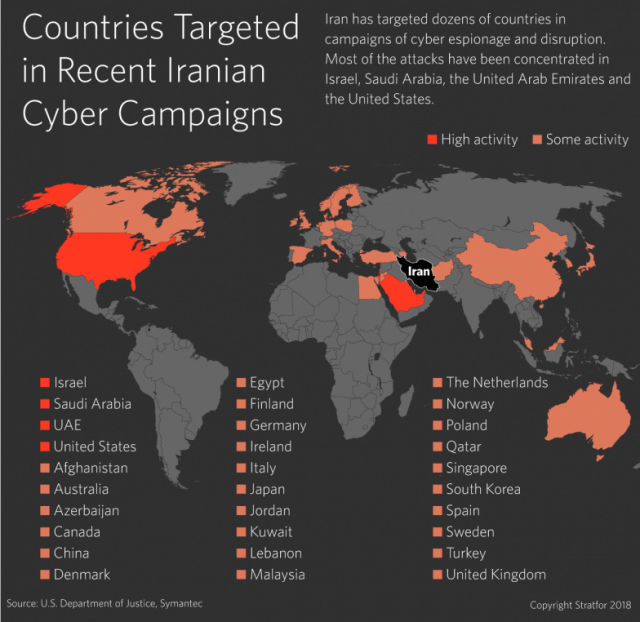

Крупнейшие зарубежные операции иранских кибергрупп

Анализ географии киберопераций, проводившихся иранскими акторами, показывает, что в число их целей в приоритетном порядке попадают США, практически все ближневосточные страны (особенно Израиль и Саудовская Аравия), западноевропейские и североафриканские государства, а также некоторые страны Центральной и Южной Азии. К проведению кибератак и операций по кибершпионажу в отношении зарубежных объектов иранскими спецслужбами как правило привлекаются практически те же хакерские группы, что выполняют хакерские атаки на внутрииранские цели, а именно группы Ashiyane Digital Security Team, Flying Kitten, Rocket Kitten, Charming Kitten, Magic Kitten, CopyKittens. При этом часть групп идентифицировались как исходно создававшиеся под проведение конкретных зарубежных операций – к примеру, группы Infy, OilRig, APT33, APT34 и др.

Предыдущая статья: Кибермощь Ирана (Киберстражи Исламской Революции). Часть 2

|

| Страны - цели иранских кибератак по версии Srtatfor. |

| Источник: https://tildacdn.com/ |

По оценкам американских специалистов, в отличие от России и Китая, иранские хакерские группы ориентированы не только на мониторинг и сбор разведывательной информации, но и на нанесение непосредственного ущерба объектам атаки. В первую очередь это касается акций в отношении геополитических «врагов Ирана», таких, как США, Израиль и Саудовская Аравия. Они часто становились целью крупнейших киберопераций, проводившихся, как считается, иранскими кибергруппами. К числу таких кампаний можно причислить Madi (2012 г.), Operation Ababil (2012–2014 гг.), Operation Shamoon/Operation Shamoon 2 (2012 г. и 2016–2017 гг.), #OpIsrael и #OpUSA (2013 г. и последующие годы), Operation Cleaver (2012–2014 гг.), Operation Saffron Rose (2013–2014 гг.), Operation Newscaster (2011–2014 гг.), Operation Woolen-GoldFish (2014–2015 гг.), Operation Wilted Tulip (2013–2017 гг.) и Magic Hound (2016–2017 гг.).

Приоритетными объектами локальных операций по кибершпионажу и хакерских атак иранских групп [urlhttps://www.reuters.com/article/us-iran-usa-sanctions-idUSKBN16X0DL=]являются[/url] американские высокотехнологичные и оборонные компании, которые включены Ираном в санкционные списки и осуществляют поставки вооружений Израилю и Саудовской Аравии. Сюда можно отнести Raytheon, ITT Corporation, United Technologies, Oshkosh Corporation, а также Boeing и Northrop Grumman. Также сообщалось о взломе баз данных американской оборонной компании Arrow Tech Associates Inc. При этом, как отмечалось, в отличие от вышеперечисленных масштабных операций в отношении гражданских организаций, кибератаки на американские оборонные компании вследствие высокой степени обеспечения информационной безопасности, как правило, имели весьма ограниченный успех, и сообщения о краже Ираном чувствительной информации почти отсутствуют.

Также объектами кибершпионажа иранских хакеров становились и сопредельные ближневосточные государства, которые рассматриваются в качестве сферы противоборства интересов иранских и иностранных спецслужб. Такие операции не принимали масштабных форм, хотя и выполнялись с привлечением профессиональных кибергрупп. Согласно публиковавшимся в западных источниках данным, к примеру, кибергруппой Infy проводились операции по получению доступа к базам данных правительственных структур Афганистана (в частности, Национального радио и Министерства образования) и веб-ресурсам, связанным с Иракским Курдистаном. Группой Rocket Kitten осуществлялись операции по получению доступа к базам данных силовых структур Афганистана и Пакистана, группами Flying Kitten и Magic Kitten — операции в отношении йеменских политических движений и организаций. Также проводились атаки с целью получения доступа к аккаунтам иракских политиков или должностных лиц, работавших в телекоммуникационных компаниях.

Фиксировавшиеся до середины 2012 г. наиболее заметные операции иранских хакерских групп были направлены преимущественно на США и некоторые западные страны. Однако, несмотря на резонансный характер, они, как правило, не выходили за рамки обычных хакерских атак, проводимых группами средней квалификации с использованием общедоступного инструментария. Они ограничивались организацией фишинговых и спам-рассылок и атаками по блокированию доступа пользователей к базам данных, серверам (компьютерам), веб-страницам, аккаунтам электронной почты и страницам в соцсетях.

В числе наиболее резонансных кибератак с участием иранских хакеров на тот период указывалось блокирование в январе 2010 г. работы китайского поискового интернет-сервиса Baidu, а также взлом в феврале 2011 г. группой Iranian Cyber Army сайта радиостанции «Голос Америки». В результате атаки 2011 г. на сайте «Голоса Америки» был размещен логотип группы с надписью «Мы доказали, что можем» и призыв к США и госсекретарю Хилари Клинтон не вмешиваться во внутренние дела исламских государств. В декабре 2012 г. американскими СМИ также освещалась хакерская атака по взлому и блокированию информационной сети корпорации Las Vegas Sands. Хакеры взломали сайт казино Sands Casino в Лас-Вегасе, что было ответом на антииранские высказывания его собственника, американского бизнесмена Шелдона Адельсона. Как отмечалось, хакерами был установлен удаленный доступ к серверу казино с помощью программы Mimikatz, впоследствии был получен доступ к логинам и паролям и осуществлено блокирование всей информационной сети корпорации. При этом причиненный ущерб оценивался в 40 млн долл.

Западными источниками упоминались неоднократные хакерские атаки на сайт американского космического агентства NASA. В частности, в 2009 г. была осуществлена атака группой Ashiyane Digital Security Team. В мае 2012 г. операцию против NASA провела иранская студенческая хакерская группа, именовавшая себя Cyber Warriors Team. В публикации, размещенной хакерами на сайте Pastebin.com, было указано, что атака была проведена посредством рассылок по электронной почте с использованием учетных записей пользователей и уязвимостей в сертификатах безопасности SSL сайта NASA. Впоследствии веб-ресурсы NASA подвергались атакам хакерской группы Ashiyane Digital Security Team в сентябре 2015 г. и группы Lord Hacking Team — в августе 2016 г.

Также сообщалось о причастности иранских кибергрупп к атакам на веб-ресурсы и базы данных МАГАТЭ. В частности, в 2011 г. была предпринята попытка взлома баз данных инспекторов организации, осуществлявших мониторинг объектов ядерной инфраструктуры Ирана. В ноябре 2012 г. иранская кибергруппа Parastoo проникла на сервер МАГАТЭ и опубликовала в сети базы данных с информацией о сотрудниках организации. Отдельными источниками упоминалось о предполагаемом участии в кибератаках на серверы МАГАТЭ группы Iranian Cyber Army.

2012 год можно условно отметить как рубежный: в 2012 г. стал заметным значительный рост потенциала и компетенций ведущих иранских хакерских групп. Проявлением этого стали проводившиеся ими уже не просто декларативные, а масштабные кибератаки. Причем теперь целью этих атак чаще становились не единичные объекты за рубежом, а крупные инфраструктурные объекты и отрасли, а также группы государств. Также наметилась следующая тенденция: иранские кибергруппы стали проводить атаки в формате планируемых операций по кибершпионажу либо блокированию и уничтожению баз данных.

Операции ComodoGate и Black Tulip

Первыми операциями иранских кибергрупп нового формата стали атаки «ComodoGate» (взлом веб-сайта и электронной почты американской компании по обеспечению информационной безопасности Comodo) и «Black Tulip» (взлом сайта голландской компании по обеспечению информационной безопасности DigiNotar). Они не выделялись по масштабам организации и используемой инфраструктуре, однако именно их можно выделить как первые кибероперации, в которых иранскими хакерами ставилась принципиально новая качественная цель – предварительная организация сетевой инфраструктуры для проведения массированных киберопераций на базе специально создаваемых контролируемых доменов и аккаунтов.

Операция против компании Comodo была проведена в марте 2011 г. В результате этой операции был получен доступ к учетной записи и паролю одной из доверенных компаний-партнеров Comodo и организована кража цифровых SSL-сертификатов для 9 доменов. Как отмечалось самой компанией, атака проводилась с IP-адреса на территории Ирана, причем веб-сайт, с которого она проводилась, был удален после его обнаружения.

В сентябре 2011 г. в западных источниках появилась информация об аналогичной атаке под кодовым названием «Black Tulip», которая была проведена, как предполагается, в июне–августе 2011 г. Суть атаки заключалась во внедрении программного обеспечения, изменявшего сертификаты шифрования, что обеспечило иранским спецслужбам доступ к учетным данным пользователей почтовой службы Gmail. Как указывалось, иранскими хакерами было взломано 500 сертификатов безопасности, что позволило получить доступ к данным 300 000 иранских пользователей Gmail. Причастность иранских хакеров идентифицировалась по набору использовавшихся методов, а также характеру сообщений, оставленных на сайте компании. При этом отдельными исследователями обозначалась причастность к данной операции кибергруппы Magic Kitten. Министерством юстиции Нидерландов был опубликован список поддельных сертификатов доступа к аккаунтам пользователей на сайтах крупнейших информационных компаний и интернет-сервисов, включая Yahoo, Facebook, Microsoft, Skype, AOL, Tor Project, WordPress.

Операция Madi

К июлю 2012 г. относится выявление первого идентифицированного проведения иранскими акторами кибероперации по распространению вредоносного ПО под кодовым названием Madi (названо так по имени файла «mahdi.txt» в составе ПО). По различным данным, от атаки пострадали до 800 пользователей в США, Израиле и ближневосточных государствах, в т. ч. нефтяные корпорации, правительственные учреждения, аналитические центры, научные и финансовые организации. Впоследствии вредоносное ПО распространилось и в ряде других стран. В ходе операции Madi в 2012 г., по оценкам американской компании по кибербезопасности Symantec Corporation, 72 % атакуемых объектов находилось в Израиле, 8% атак пришлось на Саудовскую Аравию, 4% — на США. Остальные объекты находились в Ираке, Греции, Эквадоре, Австралии, Мозамбике, Швейцарии, Вьетнаме. Специалисты «Лаборатории Касперского» и израильской компании Seculert идентифицировали применявшееся ПО Madi как троянскую программу, позволявшую получать доступ к базам данных пораженных компьютеров, регистрировать действия пользователей (например, нажатия клавиатуры), фиксировать скриншоты, перехватывать сообщения в электронной почте и мессенджерах. Организаторы кибератаки получали доступ к учетным записям пользователей в соцсетях и почтовых интернет-сервисах, а также информационных системах управления бизнес-процессами (типа интегрированных систем ERP/CRM). При этом специалистами «Лаборатории Касперского» и израильской компании Seculert отмечалось, что, несмотря на относительно примитивный уровень организации и инфраструктурного обеспечения, организаторам операции Madi удалось добиться довольно масштабных результатов. Причем указывалось, что, вероятно, именно «дилетантский и элементарный подход» позволил на начальном этапе избежать обнаружения.

Operation Shamoon

15 августа 2012 г. была выявлена массированная кибератака (DDoS-атака по блокированию доступа пользователей к базам данных, серверам (компьютерам), веб-страницам, аккаунтам электронной почты и страницам в соцсетях с последующим уничтожением баз данных) на серверы крупнейшей саудовской нефтегазовой компании Saudi Aramco, которая стала началом кибероперации на госучреждения и компании Саудовской Аравии под наименованием Shamoon (по названию вредоносного ПО). Как сообщалось западными источниками, (в т. ч. со ссылкой на информацию, размещенную якобы инициаторами атаки на сайте Pastebin.com), было заражено более 30000 компьютеров компании Saudi Aramco. При этом отмечалось, что доступ к информационной сети компании был восстановлен только через 10 дней.

Помимо компании Saudi Aramco, атаке подверглись серверы Министерства обороны Саудовской Аравии, Министерства иностранных дел, Министерства торговли и инвестиций, а также Саудовская фондовая биржа, Фонд короля Фейсала, частные компании и пользователи. Несколько позже объектом атаки также стала катарская газовая компания RasGas Company.

В ходе кибероперации Shamoon вирусная программа перезаписывала содержимое жестких дисков и блокировала работу серверов, причем на мониторах в это время фиксировалось изображение горящего американского государственного флага. В результате атаки было поражено несколько десятков тысяч компьютеров. Экономический ущерб оценивался в пределах от нескольких десятков до сотен миллионов долларов.

Ответственность за кибератаку на Saudi Aramco взяла на себя хакерская группа The Cutting Sword of Justice, мотивировав ее политическими причинами – причастностью Саудовской Аравии к организации беспорядков в Сирии и Бахрейне. При этом какая-либо связь хакерских групп, позиционировавшихся в качестве независимых религиозных активистов или националистов, с иранскими спецслужбами или госструктурами формально не идентифицировалась. Отдельными исследователями указывалась возможная причастность к данной акции хакеров из кибергруппы Charming Kitten.

Несмотря на утверждения высокопоставленных американских чиновников об однозначной причастности Ирана к кибероперации Shamoon, иранское правительство настаивало на проведении официального международного расследования. По высказыванию секретаря иранского Национального центра по киберпространству Махди Акхавана Бахабади, утверждения США о причастности Ирана к кибератаке связаны исключительно с политическими мотивами, в т. ч. со стремлением использовать эти тезисы как агитационный фактор в ходе проводившейся президентской компании.

Специалистами компании McAfee Inc. отмечалось, что на начальном этапе для выявления возможных веб-уязвимостей атакуемых объектов хакерами использовалась пиратская копия сканера веб-уязвимостей Acunetix Security Scanner. При обнаружении возможности внедрения загружалась веб-оболочка получения удаленного доступа для фиксации имен пользователей и учетных данных. Специалистами российской «Лаборатории Касперского», также анализировавшими ПО Shamoon, отмечался модульный принцип его компоновки.

Отдельными зарубежными источниками указывалось, что взлом серверов на исходном объекте атаки был осуществлен с использованием хакерами паролей доступа, хранившихся в файле с паролями доступа администратора. Впоследствии внедренное программное обеспечение Shamoon исполняло команды активации загруженной с сервера вредоносной программы и уничтожения данных на зараженных компьютерах. Также отмечалось, что для самостоятельного распространения ПО Shamoon выполнялось копирование в административные ресурсы ОС Windows, при успешности которого выполнялся автозапуск и на удаленных компьютерах (их IP-адреса которых извлекались из параметров командной строки).

Operation Shamoon 2

В период с ноября 2016 г. по январь 2017 г., как отмечалось специалистами «Лаборатории Касперского», была зафиксирована новая серия кибератак с использованием модифицированной версии ПО Shamoon, квалифицировавшейся как Shamoon 2. Как указывалось ранее, применявшееся в ходе кибератаки вредоносное программное обеспечение Shamoon 2 содержало усовершенствованную версию вредоносного агента W32.Disttrack – в модификации W32.Disttrack.B. В отличие от исходной версии оно имело полный функционал для инфицирования компьютеров, оснащенных как 32-битными операционными системами, так и 64-битными. ПО Shamoon 2 перезаписывало содержимое жестких дисков пораженных компьютеров с выведением на монитор ссылок на гражданскую войну в Йемене и изображения утонувшего сирийского ребенка-беженца. Это, как указывалось исследователями, апеллировало к проведению кибератаки в качестве протеста против политики вмешательства Саудовской Аравии во внутренние дела Йемена и Сирии.

В результате серии атак Shamoon 2 были уничтожены базы данных саудовских госструктур, в частности, Центрального банка, Главного Управления гражданской авиации, Министерства труда, а также крупных нефтегазовых и нефтехимических компаний (в т. ч. Sadara Chemical Company и Tasnee).

По оценкам зарубежных исследователей, кибероперация Shamoon 2, по сравнению с серией атак 2012 г., характеризовалась большей масштабностью, лучшей организационной подготовленностью и скрытностью операций. В частности, отмечалось, использование целевой фишинговой рассылки вместо поточного выявления уязвимостей, специалистами компании McAfee Inc. отмечался, переход от использования пакетных сценариев атак, к использованию автоматизированных средств системного администрирования PowerShell и передачи трафика посредством DNS-туннелирования. Специалистами российской «Лаборатории Касперского» также отмечалось, что финальные стадии операции Shamoon 2 были полностью автономны и не требовали внешнего управления и координации.

Operation Ababil

18 сентября 2012 г. кибергруппа, именуемая Izz ad-Din al-Qassam Cyber Fighters разместила уведомление на сайте Pastebin.com, анонсировав начало проведения кампании DDoS-атак против финансового сектора США, получившей название Operation Ababil. В качестве формальной причины проведения кибератаки группой указывался протест против показа в США фильма «Innocence of Muslims» («Невинность мусульман»), истолковывавшегося как антиисламский и оскорбляющий имя пророка Мухаммеда. Для проведения атаки хакерами посредством фишинговых рассылок было взломано несколько тысяч сайтов, с использованием которых была создана атакующая платформа для подавления серверов американских банков. В результате большого объема входящего трафика начались массовые сбои серверной инфраструктуры атакуемых банков и финансовых организаций США, что привело, среди всего прочего, к потере баз данных.

Всего в рамках операции Ababil группой Izz ad-Din al-Qassam было предпринято три серии атак и анонсирована четвертая, при этом перед каждым этапом группой размещалось соответствующее предупреждение на сайте Pasterbin.com. Первая серия атак началась 18 сентября 2012 г. и была прекращена 23 октября 2012 г. в связи с мусульманским праздником «Курбан-Байрам». В декабре 2012 г. хакерами было анонсировано начало второй фазы операции Ababil, проведение которой было временно приостановлено в феврале 2013 г. в качестве жеста доброй воли в ответ на удаление компанией Google с видеохостинга YouTube размещенной видеоверсии фильма. В марте 2013 г. было размещено заявление о начале третьей фазы атаки с требованием удалить все трейлеры к фильму. 23 июля 2017 г. группой Izz ad-Din al-Qassam было анонсировано проведение четвертой фазы операции Ababil, однако фактически она была свернута.

Как отмечалось исследователями, самой масштабной была первая серия атак, последующие серии атак были менее результативны вследствие принятых мер защиты. Как сообщалось, всего объектами атаки стали 46 американских банков, в том числе такие крупные банки, как Bank of America, Union Bank, Harris Bank, Huntington, Chase, BT&T, First Citizens Bank, а также PNC Financial Services Group, Sun Trust Banks Inc., BB&T Corp. и Нью-Йоркская фондовая биржа.

Исследователями отмечалось, что средний объем спам-трафика в ходе операции Ababil составлял 65 Гбит/с, что примерно в десятки раз больше, чем при типичной атаке инициирования отказа в обслуживании. По данным ФБР США, пиковый объем трафика доходил до 140 Гбит/с, что в три раза превышало емкость серверов банков, подвергшихся атаке. Кибероперация Ababil по настоящее время считается самой масштабной и результативной кибератакой иранских хакерских групп на компьютерные сети в США. По данным ФБР США, убытки американского банковского сектора от серии кибератак в ходе операции Ababil исчислялись десятками миллионов долларов.

В ходе серии атак в рамках операции Ababil также была выявлена резонансная попытка взлома в 2013 г. компьютерной системы управления шлюзами гидротехнической плотины Bowman Avenue Dam в пригороде Нью-Йорка. В марте 2016 г. Министерством юстиции США было предъявлено обвинение по их организации группе лиц иранского происхождения как действовавшим по указанию иранских госструктур, при этом трое из них идентифицировались в качестве бывших участники иранской кибергруппы Sun Army. Также указывалось на причастность к проведению операции Ababil иранских компаний ITSecTeam и Mersad Company. В числе объектов атак иранских хакеров также назывались Министерство труда США, Федеральная комиссия по регулированию энергоснабжения, информационные базы данных штатов Гавайи и Индиана, а также учреждений Организации Объединенных Наций.

#OpIsrael и #OpUSA

7 апреля 2013 г. была отмечена серия хакерских атак, проведенных в отношении веб-ресурсов госучреждений в США и Израиле. Эта серия атак представляла из себя две операции – #OpIsrael и #OpUSA. Она была проведена в знак протеста против решения США о переводе своего посольства из Тель-Авива в Иерусалим и против декларирования статуса Иерусалима как столицы израильского государства. Принимавшие участие в хакерских атаках анонимные иранские акторы выступали с призывом к сочувствующим им лицам принять участие в атаках на веб-ресурсы американских и израильских учреждений в знак протеста против внешней политики США и Израиля.

В числе исполнителей киберопераций #OpIsrael и #OpUSA американская компания FireEye Inc. называла иранских хакеров (в частности, хакера с ником HUrr!c4nE!), связанных группой Ajax Security Team. Впоследствии такие хакерские атаки стали ежегодно проводимой кампанией, которая в отношении Израиля обычно бывает приурочена ко Дню памяти жертв Холокоста, отмечаемого 7 апреля.

Идентифицированные методы атак в ходе операций #OpIsrael и #OpUSA, как указывалось исследователями, включали внедрение вредоносных программ для получения удаленного доступа к компьютерам (SQL Injection). В последующем происходила кража учетных данных и паролей, взлом серверов, блокирование доступа и удаление данных. Также использовались DDoS-атаки для инициирования отказа в обслуживании: TCP flood с отправкой многочисленных SYN-запросов (запросов на подключение по протоколу TCP) в достаточно короткий срок, что приводит к переполнению очереди на подключение; UDP flood с отправкой больших UDP-пакетов в одно место назначения или на случайные порты с целью переполнения интернет-канала, позволяющие атакующему не использовать реальный IP-адрес. Также осуществлялись атаки типа HTTP/S Flood (в т. ч. с использованием бот-нетов) с отправкой потоков сеансовых наборов HTTP-запросов GET или POST на веб-серверы, рассчитанные на вероятное преодоление сетевой безопасности в части идентификации обычного и вредоносного трафика (данный вид наиболее перспективный для атак на веб-серверы).

Operation Cleaver

Кибероперация Operation Cleaver (названа так по имени, встречающемуся в командной строке ПО), проводилась в 2012–2014 гг. и стала одной из наиболее масштабных и массированных кибератак, к проведению которых считаются причастными иранские хакерские группы. При этом Иран официально категорически отвергал свою причастность к кибероперации Cleaver. В частности, пресс-секретарь постоянного представительства при ООН Хамид Бабаи осудил отчет американской компании Cylance Inc. как «необоснованное утверждение, сфабрикованное с целью запятнать имидж иранского правительства, в частности, имеющее целью срыв текущих ядерных переговоров».

Согласно данным, приводившимся в вышеупомянутом отчете, хакерам в период проведения операции Cleaver (2012–2014 гг.) удалось проникнуть на веб-ресурсы более чем 50 организаций и компаний в 16 странах мира, в т. ч. США, Канаде, Китае, Англии, Франции, Германии, Израиле, Саудовской Аравии, Турции, Кувейте, Катаре, Индии, Пакистане, Южной Корее, ОАЭ и Мексике. В числе объектов атаки оказались госучреждения, промышленные, энергетические и нефтегазовые компании, авиакомпании, университеты и учреждения здравоохранения. По данным Reuters, в числе объектов атак – калифорнийская энергетическая компания Calpine Corporation, саудовская нефтегазовая компания Aramco, мексиканская нефтяная компания Petroleos Mexicanos, катарская и южнокорейская авиакомпании Qatar Airlines и Korean Air. При этом специалистами компании Cylance Inc. отмечалось, что основной целью хакеров был сбор информации, хотя достигнутый уровень доступа к инфраструктуре объектов атаки вполне позволял также инициировать и уничтожение баз данных.

По оценкам компании Cylance Inc., к проведению кибероперации Cleaver были причастны не менее 20 хакеров и разработчиков программного обеспечения, в числе которых были идентифицированы Parviz (наблюдается с 2013 г., специализируется в разработке ПО на языках C/C++), Nesha (специализируется на взломе баз данных), Alireza (занимается разработкой ПО на языках программирования C++, Java и C#), группы-разработчики ПО kaJ и Jimbp (на программной платформе .NET developer и на языке C#).

При этом по отдельным выявленным аналогиям в использовавшихся приемах и тактике исполнения исследователями удалось выявить возможные связи исполнителей кибероперации Operation Cleaver с кибергруппой Ashiyane.

Отмечалось использование исполнителями программного обеспечения собственной разработки, внедрявшегося на веб-ресурсы объектов атаки посредством целевой фишинговой рассылки (spear phishing), атак с изменением параметров SQL-запросов к базам данных (SQL injection) и направленного заражения избранных веб-ресурсов, к которым чаще обращались объекты атаки (water-holing attacks).

В числе известных видов программного обеспечения, использовавшихся исполнителями операции Cleaver, были выявлены программы Windows Credential Editor и Mimikatz (для извлечения паролей из памяти в ОС Windows); PsExec (для удаленного выполнения команд – вызова в интерактивном режиме интерфейса командной строки в удаленных системах); Cain&Abel (для восстановления паролей для операционных систем Windows); Plink (интерфейс командной строки к программе подключения и управления удаленными узлами PuTTY); профессиональная система управления сайтами NetCat; программное обеспечение для сбора учетных данных из кэша пораженных компьютеров NetC/Net Crawler; эксплойт MS08-067 (уязвимость получения удаленного доступа); SYN Flood (сетевой инструмент отказа в обслуживании).

Также специалистами американской компании Cylance Inc. указывалось, что в ходе операции Cleaver иранскими хакерами применялось и специально разработанное программное обеспечение. К примеру, хакеры использовали разработанные на C# программу для сбора учетных данных с компьютеров в зараженной сети Net Crawler и интернет-бот TinyZBot (выполнял запрограммированные действия типа регистрации нажатия клавиатуры с передачей данных на командный сервер, отправки сообщений электронной почты на заданный адрес и пр.). Также для атаки была разработана программа для перехвата трафика в локальной сети Jasus и эксплойт получения пользователем привилегий администратора PrivEsc (как предполагается, модифицированная версия известного эксплойта KiTrap0D).

Кибератака на сеть интранет Корпуса морской пехоты ВМС США

Одним из резонансных эпизодов серии кибератак Operation Cleaver (по версии компании Cylance Inc.) стало выявленное в сентябре 2013 г. внедрение неклассифицированного вредоносного программного обеспечения в сеть интранет Корпуса морской пехоты ВМС США, включавшей 2500 объектов и обслуживавшей порядка 800 тыс. пользователей. Начало проведения операции которой относится к 2012 г. По данным службы информационной безопасности ВМС США, в 2012 г. регистрировалось порядка 110000 попыток проникновения на веб-ресурсы сети интранет ежечасно. По сообщениям издания The Wall Street Journal, американским киберспециалистам после обнаружения ПО понадобилось четыре месяца для удаления вирусного контента. Как отмечалось, стоимость процессов по восстановлению ущерба и очистке базы данных сети интранет от вредоносных программ составила порядка 10 млн долл.

Operation Saffron Rose

В 2014 г. стало известно о масштабной кибероперации иранских хакеров, проводившейся в период с октября 2013 г. по апрель 2014 г. и направленной против американских оборонных компаний. Согласно исследованию, проведенному американской компанией по кибербезопасности FireEye Inc., исполнителем операции являлась кибергруппа Ajax Security Team/Rocket Kitten (компанией CrowdStrike Inc. группа идентифицировалась как Flying Kitten).

Как указывалось специалистами компании FireEye Inc., в ходе кибероперации Saffron Rose иранскими хакерами осуществлялись целевые фишинговые рассылки файлов с вредоносным программным обеспечением на аккаунты объектов атак в сервисах электронной почты и социальных сетях. Рассылки осуществлялись с фиктивных веб-страниц и профилей в популярных соцсетях и веб-ресурсах Google, Facebook, Yahoo и LinkedIn. В качестве примера можно привести рассылки от имени института Institute of Electrical and Electronics Engineers (IEEE) с фиктивного сайта аэрокосмической конференции IEEE Aerospace Conference 2014 со специально зарегистрированным доменом «aeroconf2014.org».

В ходе анализа операции Saffron Rose был отмечен один из первых случаев использования иранскими хакерами (группой Ajax Security Team/Rocket Kitten) специально разработанного вредоносного программного обеспечения Stealer, которое устанавливалось на компьютеры объектов атаки при помощи программы Stealer Builder с последующей установкой связи с командным сервером. По оценке американской компании по кибербезопасности FireEye Inc., а также других исследователей, вредоносное программное обеспечение Stealer запускало программу-кейлоггер с функциями регистрации действий пользователя (последовательности нажатия клавиш и пр.), создания скриншотов, сбора данных о системе, учетных данных, файлов cookie, информации о плагинах, сервисах электронной почты и мгновенном обмене сообщениями, данных журнала браузера.

Operation Newscaster

В мае 2014 г. американской компанией по кибербезопасности iSIGHT Partners была идентифицирована долгосрочная операция по кибершпионажу, получившая название Operation Newscaster и проводившаяся ориентировочно с 2011 г. Ее объектами были государственные учреждения и частные компании в финансовом, энергетическом, химическом и телекоммуникационном секторах США, Израиля, Саудовской Аравии, Турции и других ближневосточных стран. Исследование операции Newscaster проводилось компанией FireEye Inc., которая в декабре 2017 г. опубликовала специальный отчет.

В ходе операции Newscaster распространение вредоносного программного обеспечения велось через фиктивные аккаунты в соцсетях и специально созданный новостной сайт NewsOnAir.org, использовавший контент ведущих мировых информационных агентств: Associated Press, BBC, Reuters. Также в состав рассылаемого новостного контента включались ссылки на фишинговые веб-ресурсы. Хакерами было создано 14 профилей в социальных сетях Facebook, Twitter, Go